上篇簡單介紹AWS相關觀念後,這次分享如何使用AWS directory service,內容是與EC2中創立的AD( Active Directory )串接,還有後面最重要,達到single sign-on的目的。

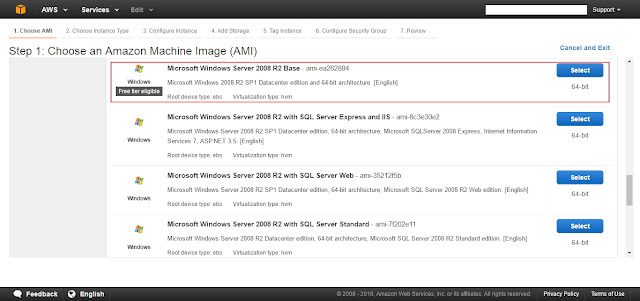

AD在公司中很常見,但不是每個人都會碰到,大概是網管人員在管理公司的人員使用會用到,或是其他方式。所以這裡在EC2中建立一個AD來模擬,另外經過一段血與淚的嘗試後,有找到一串還算新的討論串( https://forums.aws.amazon.com/thread.jspa?messageID=678243 ),裡面提到,EC2的環境官方建議以Windows Server 2008 R2或Windows Server 2012 (R1) 為主(?!$%@AWS的回文),來使用AWS directory service相關服務,下面就是建立EC2的簡單步驟。

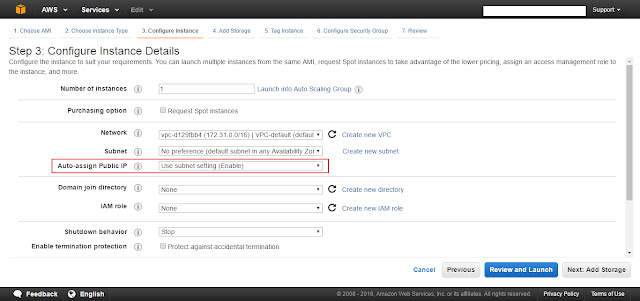

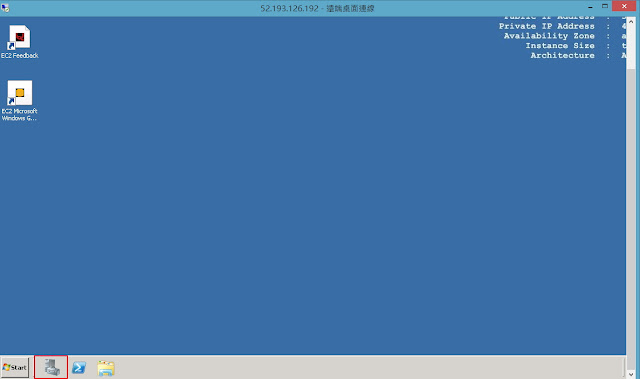

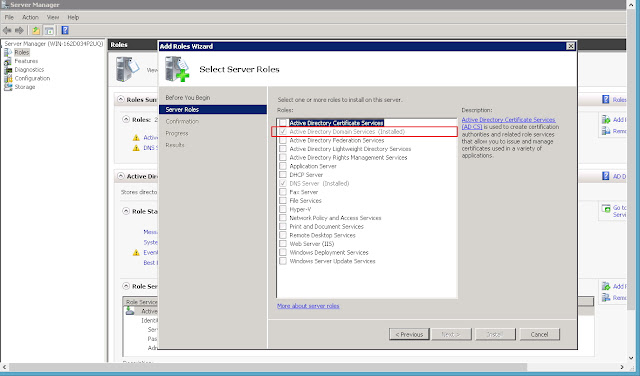

EC2上不用自動公開IP,因為會配靜態IP給他,SG設定就多一條All Traffic的規格。進去後的環境是全英文,要中文化可以先自己想辦法GOOGLE,有空會在寫。接下來就是建立AD的教學,知道的可以跳過,設定完後需要重開,所以EC2會自動跳掉。

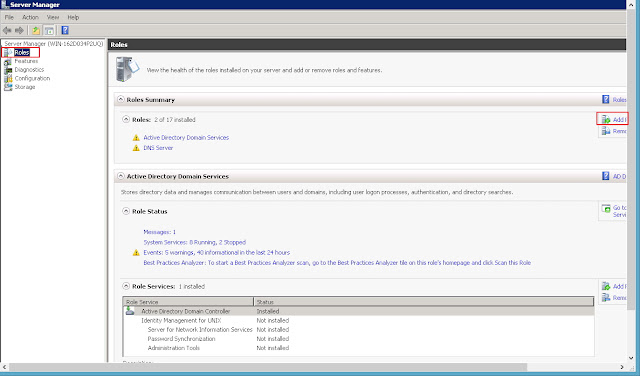

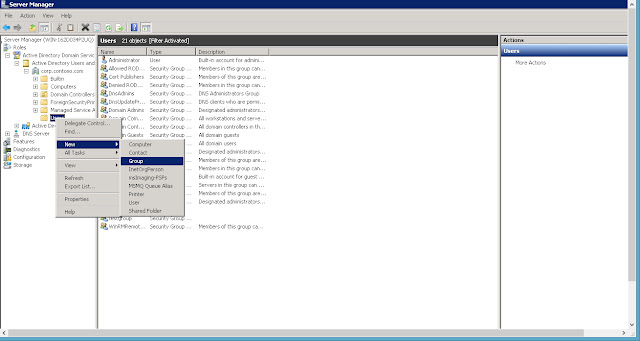

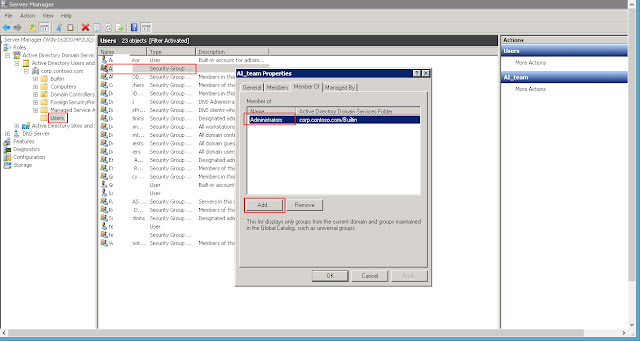

詳細設定可以參考這裡,因為我也參考這的XD,有時間補完。為了測試AWS directory service與EC2的AD有連線成功,這裡會多設定一組User跟Group,確定AWS有吃到我們的設定,為了避免中間過程出現權限錯誤這類的低級錯誤,在建立User跟Group時會將兩者都設定成Administrator的權限,做完以上的部分EC2的AD就算設定好了。

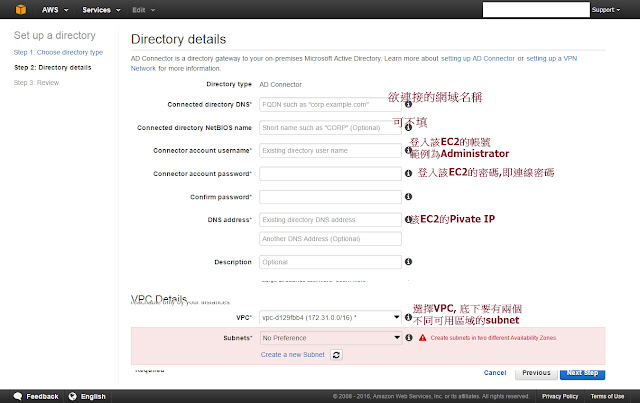

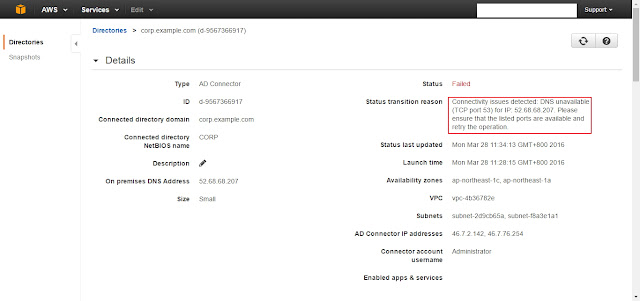

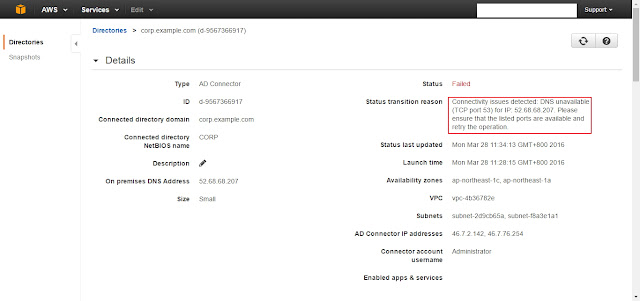

在AWS directory service中有三個不同的功能,三者的功能不太相同,這裡為了跟私有的AD串接使用AD Connector的服務( 官方介紹:AD Connector is a gateway that sends to your existing on-premises Microsoft Active Directory with AWS services. No directory information is replicated into or cached in AWS )

按上圖設定,完成後就按下一步,順利的話AD Connector應該可以建立成功,如果失敗Failed,也可以點進去看錯誤訊息去解錯,相信大家都能順利的使用。

關於single sign-on,就是我們串接AD的主要目的,讓私有AD透過原來組織的帳號就能使用AWS相關服務,所以進入建立好的AWS directory service 之後要把WorkDocs single sign-on跟AWS Management Console啟用。在AWS Management Console設定中,可以設定相關的網址,如果有重覆等錯誤會有相應的提示跳出來

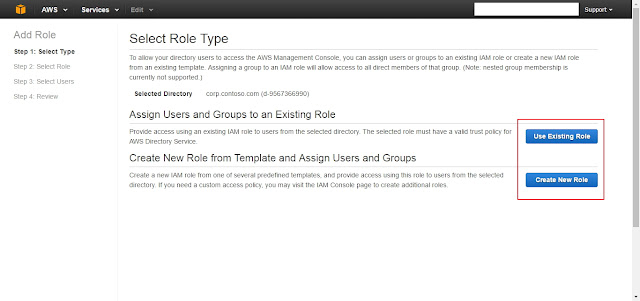

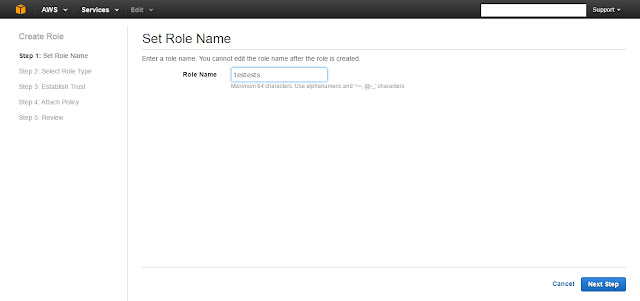

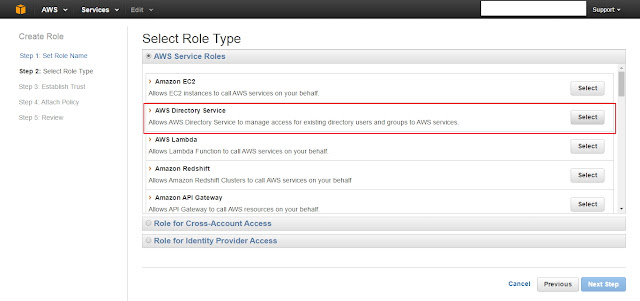

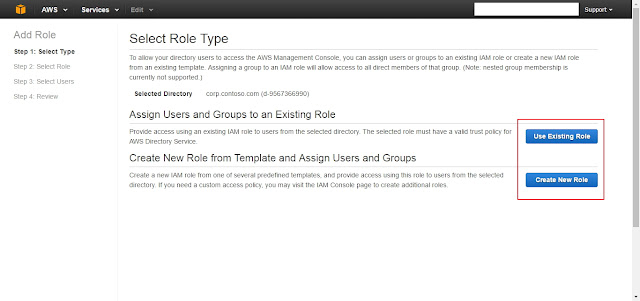

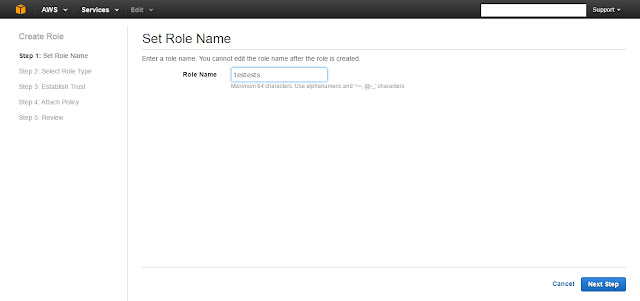

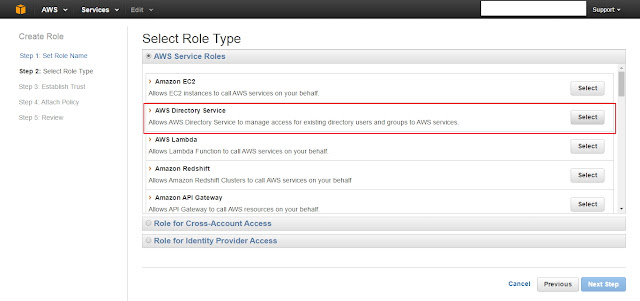

角色指派這邊有個額外部分需要補充的,這裡有時指定的角色會無法通過,正常來說如果沒改設定應該都會被拒絕(血淚的教訓),所以需要在IAM中修改Trust Relationships,創立角色的Role Type需要選擇對應的服務,所以在這裡就要選擇 AWS Directory Service type。

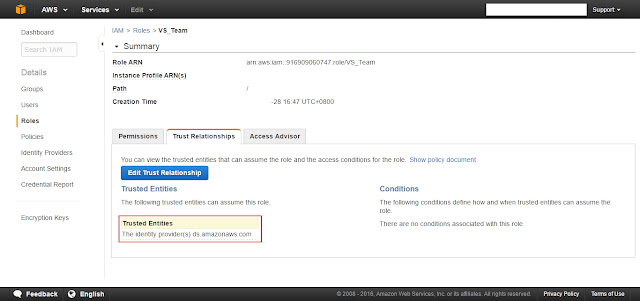

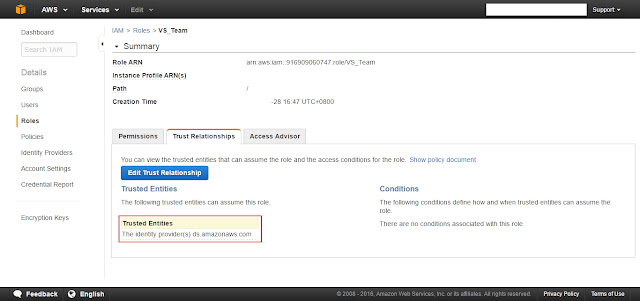

最後就可以在Role的清單中檢視Trust Relationships中有沒有The identity provider(s) ds.amazonaws.com這一項。以上是角色的補充。

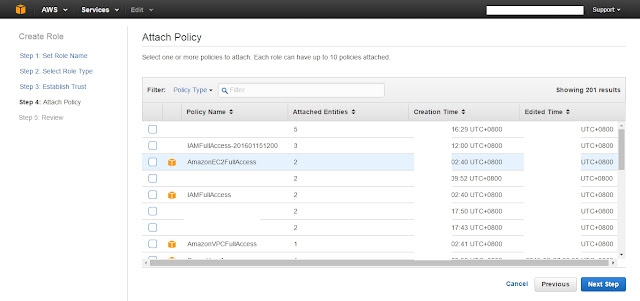

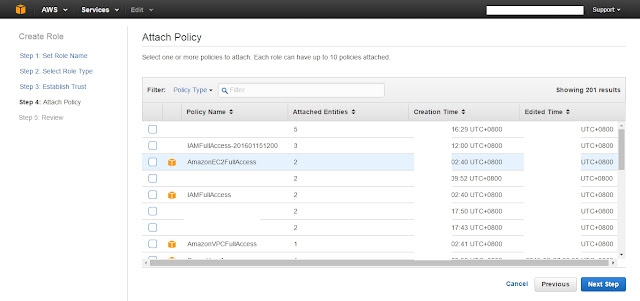

IAM的角色,簡言之就是用來控制登入之後的權限,而角色不只能綁定User也能綁定Group。

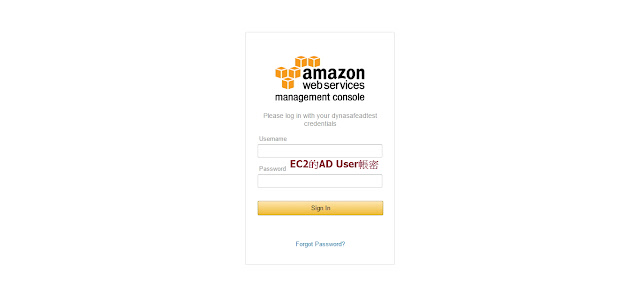

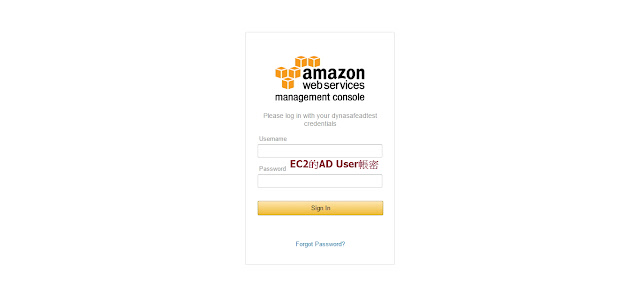

一切順利後,給出正確的網址就能讓外部使用者,透過自己的帳密登入AWS搂,登入畫面如下圖。

關於single sign-on,就是我們串接AD的主要目的,讓私有AD透過原來組織的帳號就能使用AWS相關服務,所以進入建立好的AWS directory service 之後要把WorkDocs single sign-on跟AWS Management Console啟用。在AWS Management Console設定中,可以設定相關的網址,如果有重覆等錯誤會有相應的提示跳出來

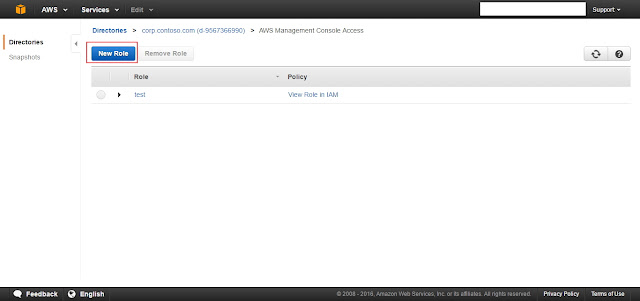

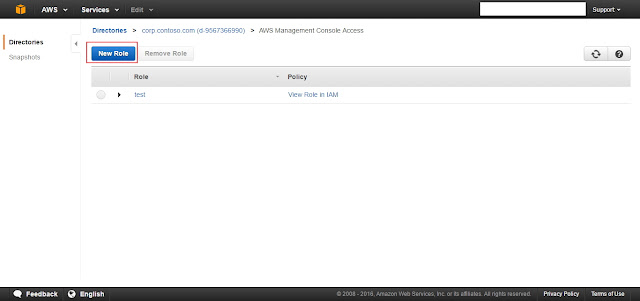

AWS Management Console設定好了就要進去Console裡面去設定登入的相關權限,譬如用什麼角色(Role)登入。

角色指派這邊有個額外部分需要補充的,這裡有時指定的角色會無法通過,正常來說如果沒改設定應該都會被拒絕(血淚的教訓),所以需要在IAM中修改Trust Relationships,創立角色的Role Type需要選擇對應的服務,所以在這裡就要選擇 AWS Directory Service type。

最後就可以在Role的清單中檢視Trust Relationships中有沒有The identity provider(s) ds.amazonaws.com這一項。以上是角色的補充。

IAM的角色,簡言之就是用來控制登入之後的權限,而角色不只能綁定User也能綁定Group。

一切順利後,給出正確的網址就能讓外部使用者,透過自己的帳密登入AWS搂,登入畫面如下圖。

最後是AWS Directory Service 費用表,米號有免費方案( 第一次建立 AWS Directory Service for Microsoft Active Directory (Enterprise Edition) (即 Microsoft AD)、小型 Simple AD 或小型 AD Connector 時,有750 個小時的使用量。這將允許您執行單個目錄 1 個月,或混合目錄最多 750 個小時。),希望大家喜歡。

Thank you for your guide to with upgrade information about AWS keep update at

回覆刪除AWS Online Course